Un guide alternatif de cette procédure est disponible sur TeddyCorp

azure mfa tokens matériels

office 365 mfa tokens matériels

Comment ajouter un token OATH matériel classique à Office 365 MFA

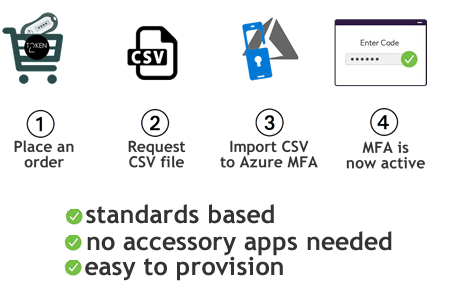

Azure AD supporte l'utilisation de tokens OATH-TOTP SHA-1 de type 30-secondes ou 60-secondes (actuellement en avant première publique.). Nous avons testé nos tokens (tous sont OATH-TOTP SHA-1 30-secondes, 6 chiffres) avec Azure MFA dans le cloud et pouvons confirmer qu'ils sont tous supportés..

Azure AD supporte l'utilisation de tokens OATH-TOTP SHA-1 de type 30-secondes ou 60-secondes (actuellement en avant première publique.). Nous avons testé nos tokens (tous sont OATH-TOTP SHA-1 30-secondes, 6 chiffres) avec Azure MFA dans le cloud et pouvons confirmer qu'ils sont tous supportés..

Prérequis

Ci-dessous les prérequis pour effectuer cette configuration :

- Licence Azure AD Premium P1 ou P2

- Token(s) matériel(s) Token2

- Un fichier CSV pour vos tokens. Vous pouvez demander le fichier CSV ici après une livraison réussie *.

* N'oubliez pas SVP d'envoyer votre clé GPG/PGP publique quand vous demandez le CSV - cela assurera que des données sensibles ne soient pas envoyées sur des canaux non sécurisés (la plupart des systèmes de messagerie utilisent toujours des protocoles non sécurisés). Vous aurez juste à modifier les noms d'utilisateurs (colonne UPN) - utilisez SVP un éditeur de texte brut, et non un tableur tel que MS Excel car �a pourrait endommager le format.

Préparez le fichier CSV

Le fichier CSV envoyé par Token2 ne contient pas l'UPN pour vos utilisateurs, et vous devez ajouter cette information. Ouvrez le fichier dans un éditeur de texte et ajoutez l'information manquante. Le fichier final devrait ressembler à l'illustration ci-dessous :

upn,serial number,secret key,timeinterval,manufacturer,model [email protected],60234567,1234567890abcdef1234567890abcdef,30,Token2,c101

Importez le fichier CSV

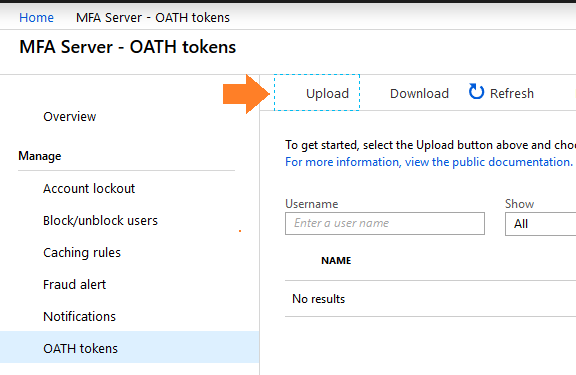

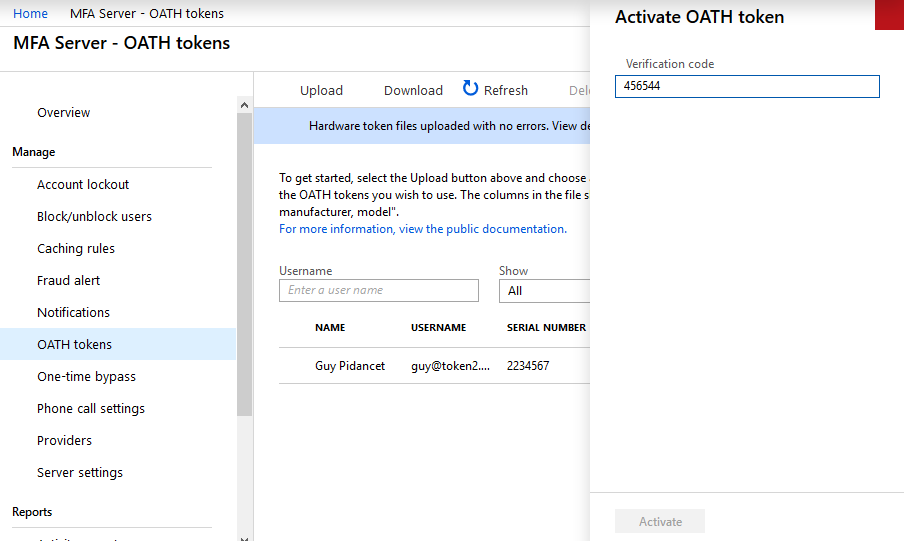

Accédez au Portail Azure > Azure Active Directory > Serveur MFA > tokens OATH et cliquez sur Upload, puis selectionnez votre fichier CSV.

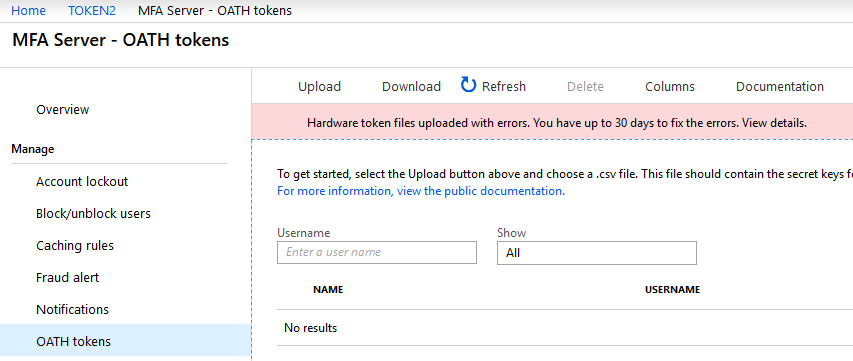

Dans le cas où le format du fichier CSV n'est pas correct vous obtiendrez une erreur

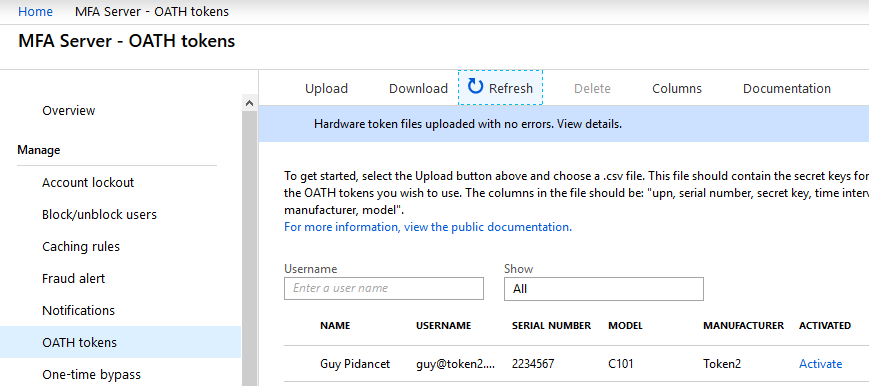

Si le téléchargement est réussi, cliquez sur le bouton "Actualiser" pour voir la liste des tokens sur cette même page.

Activez les tokens

Vous devriez activer les tokens un par un. Pour procéder à l'activation cliquez sur le lien Activer dans la dernière colonne. Entrez le code OTP à 6 chiffres affiché sur le token (oui, vous devez avoir accès au token) et cliquez sur "Vérifier"

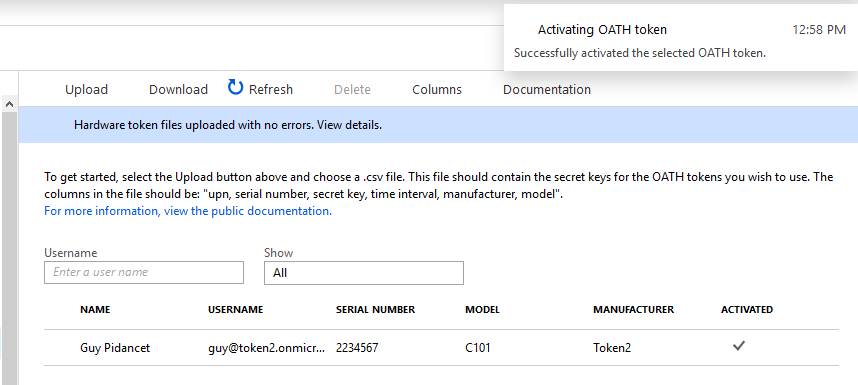

Si l'OTP est accepté par le serveur MFA, un message disant "Le token OATH sélectionné a été activé avec succès" sera affiché et l'utilisateur aura une checkbox dans la colonne Activated.

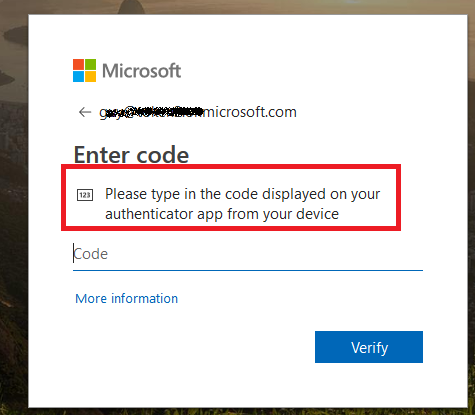

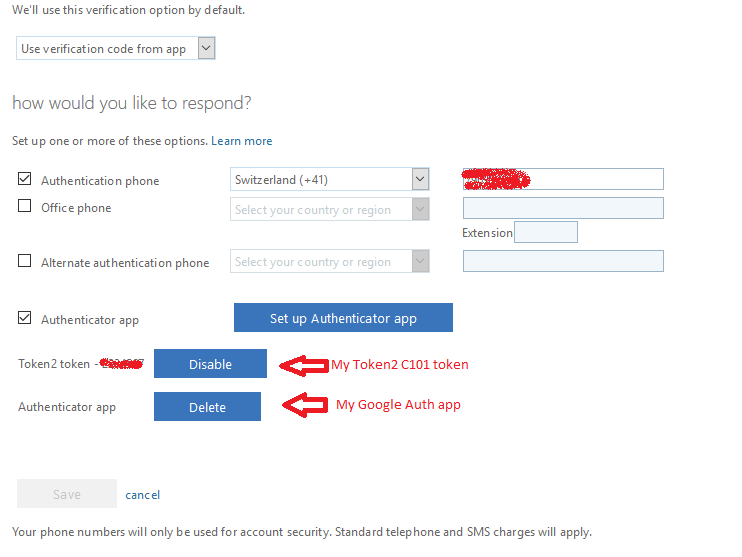

Une fois que le token OATH est activé et défini comme la méthode MFA par défaut, les utilisateurs peuvent l'utiliser pour se connecter. Veuillez noter que la page de connexion demandera toujours le code de l'"app d'authentification", mais l'OTP généré par le token sera bien sûr accepté sans aucun problème.

tokens de sécurité fonctionnant avec office 365 tokens OATH pour Azure MFA tokens matériels classiques pour Office 365

Subscribe to our mailing list

Want to keep up-to-date with the latest Token2 news, projects and events? Join our mailing list!